„Frei, Robust, Ethisch und Innovativ”

„Free, Reliable, Ethical and Efficient“

„Libre, Inagotable, Bravo, Racional y Encantado“

- Akronym zu freier Software [1].

Ich bin seit nun 2004 glücklicher Nutzer von GNU/Linux und anderer freier Software, und die Philosophie freier Software ist für mich ein wichtiges Standbein unserer Gesellschaft.

Sie verteidigt vier grundlegende Freiheiten:

Übrigens habe ich auch ein paar Lieder über freie Software unter meinen englischen Liedern [5]. Hört doch mal rein!

Auf Free Software [6] sammle ich meine englischen Artikel.

Gerade hat eine Gruppe kleiner Spielehersteller durch das Humble Indie Bundle [7] mit dem „Zahl soviel du willst“ Modell in nur einer Woche eine Million Dollar verdient [8] – und veröffentlichen jetzt von vieren der Spiele den Quellcode als freie Software.

Sie zeigen damit deutlich, welche neuen Möglichkeiten das Internet bietet, wenn man es schafft, andere für sein Projekt zu begeistern.

Jeder Käufer konnte frei wählen, wie viel er zahlen will, von einem Cent ausgehend und nach oben offen. Außerdem konnte jeder Käufer festlegen, wie viel von dem Geld die Entwickler kriegen und wie viel an gemeinnützige Organisationen gespendet wird.

Gleichzeitig hatten sie auf ihren Seiten Echtzeitstatistiken, wie viel Geld sie bereits verdient haben, aufgeschlüsselt nach dem Durchschnittsbetrag je Nutzergruppe (Windows, MacOSX, GNU/Linux).

Und alleine die letzten 19 Stunden brachten ihnen 200,000$ [9] – nachdem sie gesagt hatten, dass sie, wenn sie die eine Million Dollar Grenze knacken, den Quellcode von dreien der Spiele veröffentlichen würden.

Eine weitere Besonderheit, und vielleicht einer der zentralen Punkte ihres Erfolges: Sie liefen alle sowohl auf Windows als auch auf MacOSX und GNU/Linux. Und waren natürlich ohne DRM.

Meine tiefsten Glückwünsche!

Updates:

Lugaru [10] wurde gerade als freie Software unter der GPL veröffentlicht [11] (allerdings nur der Quellcode – die Mediendaten dürfen weitergegeben aber nicht verkauft werden) und hat schon einen Tag später die ersten Patches gekriegt [12].

Ich habe eine englische Betrachtung dazu geschrieben, was die Entwickler bei dem Humble Indie Bundle alles richtig gemacht haben: How to make a million dollars in pay-what-you-want — thoughts on the Humble Indie Bundle [13]

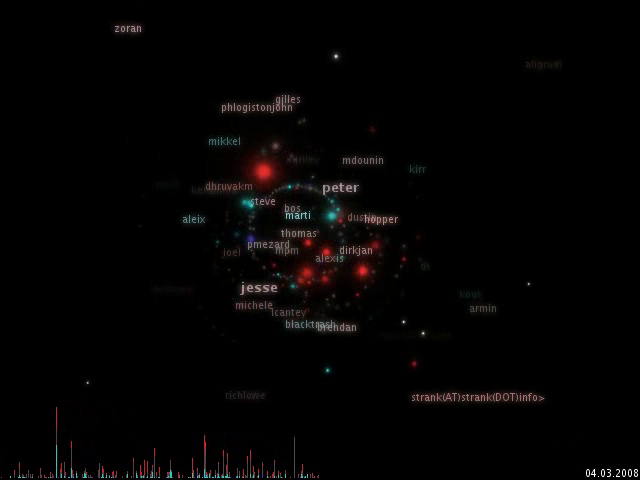

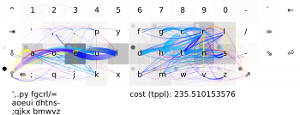

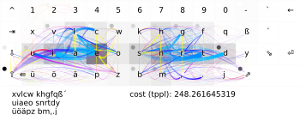

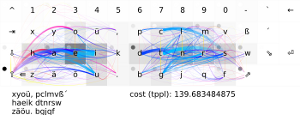

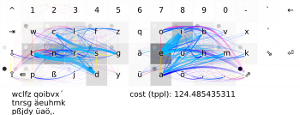

Codeswarms [14] sind eine Methode, die Entwicklung von Programmen zu visualisieren.

Genauer: Mit ihnen lassen sich commits in Quellcode-Repositories visualisieren.

Was dabei rauskommt sieht dann in etwa so aus, nur als Film:

Ich bin ihnen inzwischen seit Monaten völlig verfallen, weil ich in einem Codeswarm nicht nur nachvollziehen, sondern sehen und fühlen kann, wie sich ein Programm entwickelt hat.

Fragen wie

und viele mehr beantworten sich wie von selbst in schönen Filmen.

Aber was mir mit am Besten gefällt:

Mit Codeswarm werden Coder Rockstars.

Wenn das jetzt weit her geholt klingt, dann schau dir mal einen Codeswarm an und beobachte, wie du die Coder davor und danach siehst.

Probier' das doch mal mit den folgenden:

Um eigene codeswarms zu erstellen, schau mal auf der Video Seite [17] von codeswarm vorbei.

Einige von meinen drehen sich um den GNU/Hurd [18]:

Außerdem habe ich das Projekt shared_codeswarm [20] gestartet, mit dem sich code_swarms aus verschiedenen Projekten einfach zusammenfassen lassen. Eine schöne Anwendung davon sind battle_swarms und der unregelmäßig aktualisierte Mercurial code_swarm:

Viel Spaß beim Schauen!

Jetzt bräuchte ich nur noch einen Großrechner und Subversion Zugriff auf alle freien Programme, und ich könnte einen "Free Software Liveswarm" erstellen: Einen Videofeed in dem man in Echtzeit beobachten kann, wie sich freie Software weiterentwickelt.

Ich denke, irgendwann wird es das oder etwas in der Art geben, mit dem wir zu jeder Zeit sehen, was gerade in unserem Code-Universum geschieht.

Update (2015-10-08): Mit der Kompatibilität von BY-SA in Richtung GPLv3 [23] ändert sich die Grundlage dieses Artikels. Wenn die veröffentlichte Datei deines Werkes auch die ist, die du als Grundlage für Änderungen nehmen würdest, ist die CC BY-SA Lizenz jetzt die sinnvollste Wahl für freie Kunst, weil sie niedrigere Hürden für deren Veröffentlichung hat.

Ich will alle zukünftigen Adaptionen meiner Werke mit all meinen anderen Werken nutzen können (nicht nur dürfen, sondern die praktische Möglichkeit dazu haben).

Viele reden jetzt über Creative Commons, aber für die Belange freier Kultur sind sie gefährlich unsicher, wenn du kommerzielle Nutzung erlauben willst (bei den nichtkommerziellen fällt die Gefahr weg, sie bringen für freie Werke aber ganz eigene Probleme).

Anmerkung (2014-09-05): Sollte die cc by-sa kompatibel mit der GPL werden, werde ich diese Haltung überdenken, da ich damit Anpassungen meiner Werke immer sichern kann, falls jemand die Schwächen der cc by-sa ausnutzt, solange das aber nicht passiert, können andere meine Werke mit mehr anderen Werken kombinieren.

Meine Bedingung an eine freie Lizenz ist: Ich will alle zukünftigen Adaptionen meiner Werke mit all meinen anderen Werken nutzen können (nicht nur dürfen, sondern die praktische Möglichkeit dazu haben). Da Programme die GPL brauchen und ich gerne Programmiere, müssen alle Lizenzen, die ich verwende, Copyleft und GPL-kompatibel sein. Zur Zeit trifft das nur auf die GPL zu, aber das könnte sich bald ändern [24].

Die Ausnahme der Regel ist die cc-GPL [25]. Sie ist sicher, da sie direkt die normale GPL v2 or later [26] mit ein paar Bildern ist.

Mein Grund dafür, dass CC-Lizenzen bei mir nicht in Frage kommen ist, dass nach meinem Verständnis die einzige "Sicherung" des Quelltextes das folgende ist:

"(IV) when You Distribute or Publicly Perform the Adaptation, You may not impose any effective technological measures on the Adaptation that restrict the ability of a recipient of the Adaptation from You to exercise the rights granted to that recipient under the terms of the Applicable License." - Das ist aus der neusten Version: http://creativecommons.org/licenses/by-sa/3.0/legalcode

Das heißt: Ich darf nicht extra beschränken, aber wenn es Teil meiner Leistung ist, dass es als 32kB/s Radiostream kommt, muss ich auch keine bessere Version vorhalten, und Liedtexte oder ähnliches sind auch nicht enthalten, selbst wenn ich sie geändert habe.

Das heißt auch, ich kann einen cc-by-sa Text nehmen und in eine Flash Animation packen, die automatisch scrollt und ihn für jegliche Nachnutzer fast unbrauchbar macht, und ich muss den Originaltext nicht rausgeben.

Aus dem Wissenschaftsbereich: Ich kann ein LaTeX-Dokument nehmen, ändern, und es nur als PDF rausgeben (mit shapes statt Buchstaben), und damit muss ich meine Änderungen effektiv nicht mehr freigeben.

Und das ist für eine freie Lizenz inakzeptabel und zeigt für mich, dass bisher der Denkansatz dahinter wohl nicht "Freiheit" ist, sondern "möglichst leichte Anwendbarkeit, auch wenn es langfristig unsicher ist".

Daher: Finger weg von CreativeCommons Lizenzen für freie Werke.

Für freie Werke sollten nur echt freie Lizenzen [27] genutzt werden.

Für unfreie, nur nichtkommerziell nutzbare oder vogelfreie Werke sind CC-Lizenzen sinnvoll, aber die ShareAlike Bedingung ist zu zahnlos um eine echt freie Lizensierung mit CreativeCommons Lizenzen zu ermöglichen.

Anmerkung: Wenn nur nichtkommerzielle Nutzung erlaubt wird ( [28]), ist dieses Problem weniger präsent, weil damit der Anreiz, die Zielsetzung "wer mein Werk nutzt muss auch mir die Nutzung erlauben" zu umgehen deutlich schwächer wird. Dadurch ist das die einzige CC Lizenz, die ich nutzen würde, abgesehen natürlich von CC GPL [29] und CC LGPL [30].

Allerdings ist ein Werk, das nur nichtkommerzielle Nutzung erlaubt per Definition inkompatibel mit freier Software und macht auch auch sonst ein ganz eigenes Fass von Problemen [31] auf. – Arne

[28]), ist dieses Problem weniger präsent, weil damit der Anreiz, die Zielsetzung "wer mein Werk nutzt muss auch mir die Nutzung erlauben" zu umgehen deutlich schwächer wird. Dadurch ist das die einzige CC Lizenz, die ich nutzen würde, abgesehen natürlich von CC GPL [29] und CC LGPL [30].

Allerdings ist ein Werk, das nur nichtkommerzielle Nutzung erlaubt per Definition inkompatibel mit freier Software und macht auch auch sonst ein ganz eigenes Fass von Problemen [31] auf. – Arne

Weitere Info: Warum wir für unser Rollenspiel-Regelwerk (RPG) die GPL statt den cc-Lizenzen oder der GFDL verwenden [32].

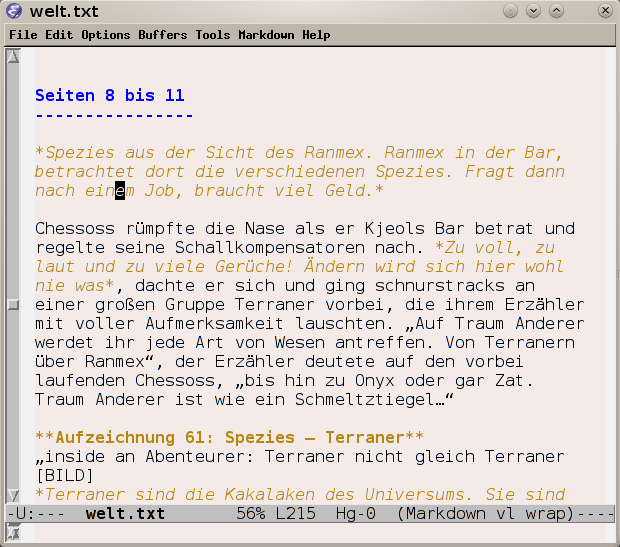

Emacs [33] ist ein freies Textbearbeitungsprogramm, das sowohl in der Konsole als auch mit grafischer Oberfläche genutzt werden kann, weitreichende Anpassung via Lisp [34] ermöglicht1 (lisp lernen [35]) und am Anfang der freie Software Bewegung stand (info [36]).

Es gibt ihn für fast alle Betriebssysteme, inklusive vieler exotischer, und er ist einer von zwei Editoren (=Textverarbeitungsprogrammen), um die eine eigene (ironisch gemeinte) Religion entstanden ist2. In Aktion sieht er z.B. so aus:

Die Zeile unten ist der Minibuffer, in dem Befehle eingegeben und Ausgaben angezeigt werden können. Das Bild habe ich aus meinem Eintrag Darum Emacs: Markdown mode [37] übernommen.

Hier sammle ich ein paar praktische Resourcen zu Emacs (=Links und Kurznotizen).

Eine Warnung sollte ich dir allerdings nicht vorenthalten: Emacs zu verwenden beinhaltet das Risiko, dass du immer größere Teile deiner Arbeitsabläufe in ihn verlagerst. Er ist inzwischen nicht mehr nur mein Editor, sondern auch LaTeX-IDE (mit grafischer Formelvorschau), Programmierplattform, Zeitplaner (org-mode, und ich kratze erst an der Oberfläche), GnuPG-verschlüsseltes Tagebuch, Darkroom-Schreibprogramm [38], Musikabspieler (emms), identi.ca client und vieles mehr. In emacs zu arbeiten wird Stück für Stück immer natürlicher und irgendwann wirkt alles andere unelegant und einschränkend. Und emacs funktioniert fast überall, selbst in der Text-Konsole und auf Android-Handies [39].

creating custom modes the easy way with generic-mode [40] – Eigene und seltene Dateiformate einfach selbst einbinden.

Rudel [41] – In Echtzeit mit mehreren Leuten an Dokumenten schreiben (übers Netz).

Das beinhaltet Dinge wie ein Mailprogramm oder Webbrowser, transparentes bearbeiten von verschlüsselten Dateien (wie in meinem Tagebuch [42]), Integration von Versionsverwaltungssystemen, Hervorhebung und Vervollständigung von Quellcode und vieles mehr; alles vom Benutzer aktivierbar (teils über die zahlreichen Erweiterungen im Emacs-Wiki [43]), wenn er es braucht, und trotzdem relativ schlank (im Vergleich zu vielen heutigen Texteditoren), ↩

Gemeint ist die „Church of Emacs [44]“. Der andere Editor ist vim [45], und was Features angeht, geben sich beide nichts. Sie haben aber völlig andere Grundannahmen, was Bedienbarkeit angeht3. ↩

Der Grundunterschied ist, dass man in Emacs direkt tippen kann und durch Kurzbefehle auf die verschiedenen Aktionen zugreift (‚Strg-x Strg-s‘ speichert, ‚Strg-x Strg-c‘ beendet), während in Vim (etwas vereinfacht) mit Escape und ‚i‘ zwischen dem Befehlsmodus und dem Tippmodus gewechselt werden kann (‚i‘ bringt einen in den Eingabemodus, ‚Escape :wq‘ speichert und beendet). Dabei ergingen sich Anhänger der beiden Editoren in oft immer weiter zugespitzten Diskussionen, die zu so freundlichen Bezeichnungen wie „Escape-Meta-Alt-Control-Shift“ für Emacs und Aussagen wie „Vim hat zwei Modi: Nur piepsen oder alles zerstören“ geführt haben (was beides eine Spur Wahrheit enthält und wohl nur im Rückblick lustig ist). Welchen von beiden man verwendet ist meist Geschmackssache (ich nutze z.B. meist Emacs). Was natürlich die Benutzer nicht daran hindert, endlos über ihren Geschmack zu streiten :) ↩

Ich habe letztens entdeckt [46], dass es einen Unicode-Modifier zum Durchstreichen gibt. Was lag also näher als eine Funktion zu schreiben, mit der ich in Plain-Text Worte durchstreichen kann?

Zum Glück macht emacs das einfach: Packt das folgende in eure .emacs, dann könnt ihr mit M-x strikethrough den aktuell markierten Text durchstreichen:

(defun strikethrough (start end) (interactive "r") (goto-char (min start end)) (while (< (point) (+ (max start end) (abs (- start end)))) (forward-char) (insert "̶")))

Achtet darauf, die Funktion wirklich zu kopieren. Der Bindestrich ist in Wirklichkeit 0x0336, auch bekannt als COMBINING LONG STROKE OVERLAY, 822, #o1466 oder #x336. Einfach Abtippen klappt also nicht.

Wenn ihr den Strich wirklich von Hand braucht, hilft euch M-x ucs-insert 336.

Solche infos über ein Zeichen gibt euch übrigens M-x describe-key.

Nun zum Test: strike C-SPACE M-b M-x strikethrough.

Viel Spaß mit Emacs [47]!

Ich könnte vieles sagen, das ich an Emacs toll finde, aber ich werde mich hier auf ein einziges Bild beschränken:

Emacs [33] mit Markdown Mode [48] (und visual-line-mode [49]); nur eine seiner kleineren Stärken, aber die, die mich heute gepackt hat.

| Anhang | Größe |

|---|---|

| 2010-03-24-darum-emacs-markdown-mode.png [50] | 84.35 KB |

Das hier funktioniert seit dem Wechsel von web.de auf nur-SSL für mich nicht mehr. Ich habe noch nicht herausgefunden warum. Mein Bug-Report dazu [51].

Die Einrichtung von Emacs zum Verschicken von E-Mails hat mich etwas Zeit gekostet.

Bei web.de funktioniert das hier (EMAIL, NAME und PASSWORT ersetzen):

; email

(setq user-full-name "Arne Babenhauserheide"

mail-from-style 'angles

user-mail-address "EMAIL"

mail-default-reply-to user-mail-address)

(setq user-mail-address "EMAIL")

(setq smtpmail-default-smtp-server

"smtp.web.de")

(setq smtpmail-local-domain nil)

; disable “we now use message mode” warning.

(setq compose-mail-user-agent-warning nil)

(setq compose-mail-user-agent-warnings nil)

(setq message-default-headers "BCC: EMAIL

")

(require 'smtpmail)

; MailMode

(setq send-mail-function

'smtpmail-send-it)

; MessageMode

(setq message-send-mail-function

'message-smtpmail-send-it)

(setq starttls-extra-arguments

'("--insecure" "--verbose"))

(setq smtpmail-auth-credentials

'(("smtp.web.de" 25

"NAME" "PASSWORT")))

(setq smtpmail-default-smtp-server

"smtp.web.de")

(setq smtpmail-smtp-server "smtp.web.de")

(setq smtpmail-smtp-service 25)

Ich verwende nun seit einiger Zeit Emacs als Tagebuchprogramm. Mit ihm komme ich zum ersten Mal wirklich zum schreiben.

Der Aufruf bei mir ist schlicht

tagebuch

Den Grund, dass es für mich mit Emacs funktioniert, sehe ich darin, dass er mir genau das bietet, was ich brauche – und dabei verdammt schnell ist. Was ich brauche:

Verschlüsselung ohne Aufwand (epa-file integriert transparentes GnuPG, also wirklich sichere Verschlüsselung).

Sofort schreiben können (ist direkt bei der Zeile, bei der ich aufgehört habe).

Schnell. Ich will nicht warten müssen, bevor ich tippen kann (geht über eine eigene Initfile, die Codevervollständigung und so rauslässt).

Datum zum Eintrag (geht dank miniscript über „M-x datum“).

(Auch) Auf der (Text-)Konsole. Wenn ich am Systembasteln bin, will ich trotzdem Schreiben können.

Optional Versionsverwaltung (nur für backups; wenn es ein Mercurial repository gibt, speichere ich einen Schnappschuss via C-x v v).

Und wenn ich mal was wo anders nutzen will, kann ich es einfach via emacs rüberkopieren, trotz verschlüsselter Datei. Und es gibt keine temporären Dateien, die ich entschlüsselt rumliegen haben muss.

Und es passt sich der Farbgebung meiner Konsole an :)

(benötigt emacs Version 23.1+ [33])

Meine Einrichtung sieht so aus:

.babrc (alias):

alias tagebuch='/usr/bin/emacs \

-nw --no-init-file --no-site-file \

--load ~/.emacs-init-tagebuch \

~/pfad/zum/Tagebuch.txt.gpg'

Dazu habe ich die Datei ~/.emacs-init-tagebuch [52].

Um deinen eigenen Emacs so zu nutzen (unter GNU/Linux),

~/.bashrc, ~/.emacs-init-tagebuch herunter und ~/.emacs.d/libs/markdown-mode/markdown-mode.el. alias tagebuch='/usr/bin/emacs \

-nw --no-init-file --no-site-file \

--load ~/.emacs-init-tagebuch \

~/pfad/zum/Tagebuch.txt.gpg'

-nw --no-init-file und --no-site file sagen: In der Konsole anzeigen und kein Standarddateien laden → deutlich schneller (Emacs kann unglaublich viel, aber einige Sachen machen es langsam; z.B. die vollständige Programmierumgebung).

--load ~/.emacs-init-tagebuch: Fügt genau die Fähigkeiten hinzu, die ich brauche, keine mehr, keine weniger. Details weiter unten.

Der Pfad ist klar. Die ~/.emacs-init-tagebuch richtet Emacs so ein, dass es jede Datei, die auf .gpg endet, transparent entschlüsselt (heißt, ich muss nur das Passwort eingeben, dann kann ich arbeiten, als wäre es nur eine normale Textdatei). Außerdem wird in Dateien mit Endung .txt.gpg Markdown-Syntax hervorgehoben und ist so schöner zu lesen und schreiben (daran habe ich mich schlicht gewöhnt und will es auch in meinem Tagebuch).

Die init-Datei aktiviert einige Features, die ich brauche:

Sie bindet mir den Markdown Mode [54] ein, so dass ich Syntax-Highlighting habe.

(setq load-path (cons "~/.emacs.d/libs/markdown-mode" load-path))

(autoload 'markdown-mode "markdown-mode.el"

"Major mode for editing Markdown files" t)

Dann aktiviert sie markdown für verschlüsselte Textdateien:

(setq auto-mode-alist

(cons '("\\.txt\\.gpg" . markdown-mode)

auto-mode-alist))

Dazu liefert sie schöne Zeilenumbrüche (am Wortende):

(global-visual-line-mode)

und aktiviert transparente Ver- und Entschlüsselung:

(require 'epa-file)

(epa-file-enable)

Außerdem habe ich mir eine kleine Lisp-Funktion geschrieben, die mir das Datum als Titel (zweite Ebene, H2 in HTML) in Markdown-Syntax ausgibt. Sie wird einfach mit M-x datum aufgerufen (im Code unten wird der Befehl durch das Schlüsselwort (interactive) aktiviert). Und ja, ich könnte hier alles einfügen, das ich in Lisp generieren kann. Also so gut wie alles :) (echte Programmiersprache)

(defun datum ()

"print the current time in iso-format"

(interactive)

(insert (format-time-string "%Y-%m-%d %H:%M:%S") "\n-------------------\n\n"))

Abschließend legt sie fest, dass sich emacs die Zeilennummer merken soll (ich will beim nächsten Öffnen des Tagebuches wieder in der Zeile sein, in der ich aufgehört habe), dass ich keine Startinfo haben und Dateien in UTF-8 kodieren will (für Umlaute und Zeug wie ι∫→√).

(custom-set-variables

'(current-language-environment "UTF-8")

'(default-input-method "rfc1345")

'(inhibit-startup-screen t)

'(save-place t nil (saveplace)))

Damit habe ich ein Tagebuch-Programm, das alles kann, was ich brauche. Und wenn ich noch mehr brauche, kann ich das ohne Probleme später einfügen.

Viel Spaß beim Tagebuch-Schreiben mit Emacs!

| Anhang | Größe |

|---|---|

| emacs-init-tagebuch [52] | 1 KB |

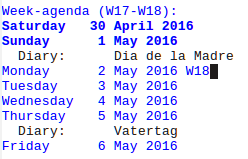

Um den Deutschen und Spanischen Muttertag in der Org-Agenda angezeigt zu bekommen, nutzt einfach

M-x customize-variable calendar-holidays

Und fügt die folgenden Zeilen ein:

(holiday-fixed 3 19 "Dia del Padre")

(holiday-float 5 0 2 "Muttertag")

(holiday-float 5 0 1 "Dia de la Madre")

(holiday-easter-etc 39 "Vatertag")

Dann nur noch C-x C-s zum Speichern, und die Org-Agenda zeigt euch die richtigen Mutter- und Vatertage für Deutschland und Spanien an.

» Adding namespace support to emacs lisp in a macro with just 15 lines of code - it’s things like this which make lisp feel like the mother of all languages.«1

(defmacro namespace (prefix &rest sexps) (let* ((naive-dfs-map (lambda (fun tree) (mapcar (lambda (n) (if (listp n) (funcall naive-dfs-map fun n) (funcall fun n))) tree))) (to-rewrite (loop for sexp in sexps when (member (car sexp) '(defvar defmacro defun)) collect (cadr sexp))) (fixed-sexps (funcall naive-dfs-map (lambda (n) (if (member n to-rewrite) (intern (format "%s-%s" prefix n)) n)) sexps))) `(progn ,@fixed-sexps)))

(provide 'namespace)

(require 'namespace) (namespace foo (defun bar () "bar") (defun foo (s) "foo"))

(foo-foo (foo-bar))

Disclaimer: This code is not perfect. It will likely fail in unpredictable ways, and the number of not supported corner-cases is probably huge - and unknown. But (and that’s the relevant result) you can do this right. Rainer Joswig gives pointers for that [55] on Stackoverflow: “What you actually need is a so-called code-walker”. Also he shows examples where the code breaks.

(Der Hauptteil dieses Codes stammt von vpit3833 [56] und konr [57] und ich darf ihn verwenden [58]. Er funktioniert dank einer Korrektur von Stefan [59]. Er ist nicht perfekt, aber da er mir v.a. dazu dienen soll, meine eigenen Codeschnipsel besser zu organisieren, sollte ich das verschmerzen können)

Der Code mag schwer lesbar sein, hat aber riesige Implikationen: Du als einfacher Endnutzer des Lisp-Interpreters kannst Namespace-Support hinzufügen, ohne dass die Hauptentwickler dafür irgendetwas machen müssen.

Ich habe danach gesucht, weil ich in Python automatisch in jedem Modul einen Namespace habe, so dass der aktuelle Namensraum auch bei Verwendung von Zusatzmodulen sauber bleibt und ich immer weiß, woher eine Funktion oder Variable kommt, die ich verwende (das heißt, ich verwende kein from module import fun; fun(), sondern nur noch import module; module.fun oder bei sehr oft benutzten Modulen vielleicht noch import numpy as np; np.array()).

Um das in Emacs Lisp zu realisieren, musste ich bis heute jede Funktion explizit mit dem Namensraum definieren - und auch in dem Modul mit dem Namensraum aufrufen. Mit dem namespace macro kann ich jetzt diesen Code

(defun foo-bar () "bar") (defun foo-baz () (foo-bar)) (defun foo-isastring (s) (stringp s)) (defun foo-foo (s) (if (foo-isastring s) "foo"))

(foo-foo (foo-bar))

In diesen Code umschreiben

(require 'namespace) (namespace foo (defun bar () "bar") (defun baz () (bar)) (defun isastring (s) (stringp s)) (defun foo (s) (if (isastring s) "foo")))

(foo-foo (foo-bar))

Spannend wäre jetzt noch ein require-namespaced, um dem Code von anderen nachträglich einen Namensraum geben zu können:

(require-namespaced 'feature)

PS: In Guile Scheme [60] gibt es hierfür (use-modules ((foo) #:prefix foo-))

Der Code stammt größtenteils aus einer Diskussion auf Stackoverflow [61]. ↩

Ich bin gerade auf das Paper hier gestoßen:

“A Multi-Language Computing Environment for Literate Programming and Reproducible Research [62]” (PDF [63])

Es beschreibt schön, was mit emacs [64] org-mode [65] möglich ist. Dazu gehören so spannende Punkte wie im Dokument mitgelieferter Quellcode, dessen Ergebnisse automatisch eingebunden werden, so dass die Dokumente aktuell bleiben können.

Vor allem Neuerungen in Algorithmen können so sehr elegant gezeigt werden, und direkt erstellte Grafiken stellen sicher, dass keine veralteten Daten gezeigt werden und dokumentiert ist, woher die Daten eigentlich kommen.

Und der Quellcode sieht automatisch schön aus.

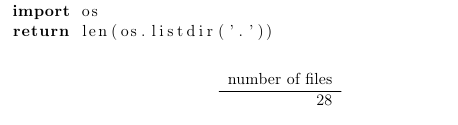

Das hier steht im paper (allerdings mit # statt \#):

\#+source: python-listdir

\#+begin_src python

import os

return len(os.listdir('.'))

\#+end_src

| number of files |

|-----------------|

| 28 |

\#+TBLFM: @2$1='(sbe python-listdir)

Es wird zu dem hier:

import os return len(os.listdir('.'))

| number of files |

|---|

| 28 |

Und im PDF sieht es so aus:

| Anhang | Größe |

|---|---|

| org-mode-babel-to-table.png [66] | 6.69 KB |

Wenn die Pressefreiheit stirbt, brauchen wir einen Ort, um unseren Kampf für freie Kommunikation zu organisieren.

Freenet [68] ermöglicht anonyme, unzensierbare Kommunikation.

Über Freenet kannst du anonyme Webseiten (freesites) veröffentlichen, die anderen Freenet-Nutzern zugänglich sind. Du lädst sie einfach in das dezentrale p2p-Netz, und solange sich Leute dafür interessieren (also sie anschauen), bleiben sie verfügbar, egal ob dein Rechner an ist oder nicht, und niemand kann sie offline nehmen1.

Du kannst auch die vielen verfügbaren Seiten lesen, die verschiedenste Themen von Kryptographie bis Philosophie abdecken, in anonymen Foren diskutieren (z.B. Sone [69] und FMS [70]) und dir ein Pseudonym aufbauen: Leute können sicher sein, dass nur du deine Seiten und Forenbeiträge schreibst. Sie wissen nur nicht, wer du wirklich bist (Pseudonymität).

Logischerweise ist es komplett dezentral organisiert, so dass es keine Möglichkeit der zentralen Kontrolle und keine einzelne Schwachstelle gibt. Nur so lässt sich sicherstellen, dass die Nutzer wirklich anonym sind und wirkliche Redefreiheit gewahrt bleibt. Dezentrale, nutzerkontrollierte Moderationmöglichkeiten liefern dabei Schutz gegen eine Zensur durch Überschreien oder Schikanieren.

Lade dir einfach das Installationsprogramm herunter und starte es (Downloadseite [71] (englisch)).

Nachdem es installiert ist und läuft, findest du eine neue Webseite unter 127.0.0.1:8888 [72]. Das ist deine Freenet-Startseite.

Du hast nun zwei Möglichkeiten

Du nutzt es direkt. Bereits jetzt kannst du anonyme Webseiten besuchen und veröffentlichen. Allerdings wird es anfangs etwas langsam sein. Gib ihm etwas Zeit, dann wird es schneller. In diesem Modus ist es sehr schwer herauszufinden, welche Seiten du besuchst und veröffenlichst, allerdings können Leute von außen herausfinden, dass du Freenet nutzt.

Von diesem Weg kannst du fließend zum sichereren Darknet Modus übergehen, wenn mehr und mehr deiner Freunde Freenet nutzen.

Du willst noch mehr Anonymität. In dem Fall suchst du Bekannte, die auch Freenet nutzen und verbindest dich mit ihnen. Schreib ihnen zum Beispiel diese E-Mail [73].

Klick dafür auf den Link Freunde [74] auf deiner Freenet-Startseite und wähle "advanced mode". Dort findest du eine Liste deiner Freunde und ganz unten deine "Knoten-Referenz". Mit der Knoten-Referenz identifizieren sich Freenet-Programme gegenseitig, um sicherzustellen, dass der andere wirklich ein Freund ist.

Wenn du mich kennst, dann schreib mir doch eine E-Mail [75] mit deiner Knoten-Referenz (am Besten verschlüsselt [76] - mein öffentlicher Schlüssel [77]) oder schreib' sie mir via Jabber o.ä..

Dann kann ich dir meine Knoten-Referenz schicken und sobald du sie hinzugefügt hast, verbinden sich unsere Freenet-Programme direkt.

Wenn du auf die Art mindestens 5 Freunde zusammen hast, kannst du auf deiner Freenet-Seite auf Konfiguration [78] klicken und das Sicherheitslevel auf "Hoch" stellen.

Damit wird es dann von außen fast unmöglich festzustellen, dass du Freenet nutzt.

Außerdem kannst du deinen Freunden direkt in Freenet Nachrichten schicken :)

Ich würde mich freuen, dich in Freenet zu sehen (auch wenn ich dich vermutlich nicht erkennen werde :-) ).

Und wenn du mich kennst, würde dich gerne auch in Freenet zu meinen Freunden hinzuzufügen, so dass wir uns gemeinsam gegen Zensur zur Wehr setzen können (der politische Weg ist zwar ebenso wichtig, aber dafür brauchen wir unzensierbaren Informationsaustausch, sonst sind wir zu leicht auszuschalten).

Um Inhalte in Freenet offline zu nehmen braucht es Maßnahmen, die einen Großteil des Internets blockieren würden. Ein nationaler Firewall wie in China reicht nicht. Das absolute Verbot verschlüsselter Übertragungen (für Privatleute) würde aktuell2 reichen, würde aber gleichzeitig den Großteil unserer Wirtschaft und Online-Kommunikation zerstören und uns wehrlos gegen Wirtschaftsspionage machen. ↩

Um auch beim Verbot von Verschlüsselten Übertragungen verbunden zu bleiben, sind zum Beispiel Bunny-Cams angedacht: Ein süßes Häschen wird vor eine Kamera gesetzt und ins Netz gestreamt. In den Bildstörungen werden die Daten versteckt (Steganographie [79]). ↩

Wenn ihr mal mit mir über Freenet [80] verbunden wart, bitte schaltet eure Knoten wieder an (oder schreibt mir eine Mail, damit wir euren neuen Knoten mit meinem verbinden können).

Ich würde gerne wieder vertraulich mit euch sprechen können. Gerade jetzt.

Solltet ihr die Mail verloren haben: Sie sagte in etwa das hier:

Über Freenet verbinden [81]

[80] Freenet ermöglicht es uns, unsichtbare Nachrichten zu schreiben. Zusätzlich kannst du darüber unter Pseudonym schreiben. Um dich mit mir zu verbinden … (weiterlesen) [81]

Weitere Infos zu Freenet: Wenn die Pressefreiheit stirbt, brauchen wir einen Ort, um unseren Kampf für freie Kommunikation zu organisieren [83].

Die Bundesregierung hat am 16.10.2015 die Vorratsdatenspeicherung durchgewunken, nachdem sie zwei Tage vorher die Opposition durch rechtswidrige1 Erweiterung der Tagesordnung am Vortag [84] ausgebremst hat (was das Bundesverfassungsgericht vor nicht einmal einem Monat verboten hat).2 Auf irgendwelche Fairness der aktuellen Regierung, oder auch nur Einhaltung geltenden Rechts, können wir daher offensichtlich nicht mehr vertrauen,3 und es wird Zeit, technische Lösungen zu nutzen.

Um zu verhindern, dass all eure Kommunikationspartner verwertbar aufgezeichnet werden, installiert bitte Freenet [80].

→ Freenet installieren (Direktlink) ← [82]

https://freenetproject.org [80]

Bisher habe ich nur geschrieben, was Freenet bietet und wie es für euch nützlich sein kann. Die Dreistigkeit der Regierung schockt mich so, dass ich euch jetzt bitte. Bitte installiert und verwendet Freenet [80].

Ich bitte euch darum, weil uns Freenet [80] (das Netzwerk, nicht der Provider) eine Plattform liefert, mit der wir Gegenmaßnahmen organisieren können, ohne dass all unsere Handlungen von denen überwacht werden, gegen die wir uns stellen. Wenn sie wissen, wer wann mit wem spricht, sind sie uns immer einen Schritt voraus.

Über Freenet können wir sicher kommunizieren [85]:

Wenn ihr in Berlin wohnt, geht am Freitag zusammen mit digitalcourage zum Reichstag und demonstriert gegen die Vorratsdatenspeicherung [89]. Und egal wo ihr wohnt, installiert bitte Freenet [80]:

https://freenetproject.org [80]

Wenn die Pressefreiheit stirbt, brauchen wir einen Ort, um unseren Kampf für freie Kommunikation zu organisieren

Eine Beschreibung der Möglichkeiten, die Freenet bietet, findet ihr im Artikel Freenet: The forgotten cryptopunk paradise [90].

Und da ich es nicht oft genug wiederholen kann: Bitte installiert Freenet [80]. Die Totalüberwachung trifft jetzt nicht mehr nur Australien [91], sondern ab morgen auch uns in Deutschland [92] (wenn die Seite des Bundestages nicht gleich lädt, klickt einfach auf neu laden). Und das betrifft uns — wie die Gründerin der Cryptoparties schreibt — selbst bei so grundlegenden Fragen wie Tampons [93]. Daher installiert bitte Freenet [80].

https://freenetproject.org [80]

Wenn du bis hier gelesen hast und noch nicht am Installieren bist, installierst du Freenet [80] hoffentlich morgen. Ab dann brauchen wir es.

Und wenn du Abgeordnete oder Abgeordneter im Deutschen Bundestag bist und nicht weißt, ob das Bundestagsnetz wirklich wieder sicher ist [94], dann installier bitte Freenet [80]. Du gehörst zu unseren gewählten Vertretern und es ist essenziell für eine funktionierende Demokratie, dass du deinen Kommunikationsmitteln vertrauen kannst.

https://freenetproject.org [80]

(weitere Werkzeuge, die dein Rechner beherrschen sollte, sind Tor [95] und i2p [96]. Freenet ist nicht perfekt und kann nicht alle Probleme lösen, daher sollten wir auch andere Mittel zur Verfügung haben. Allerdings ist Freenet [80] das Werkzeug mit dem stärksten Fokus auf Sicherung freier Kommunikation.)

Die Erweiterung am Vortag verletzt laut Halina Wawzyniak die Geschäftsordnung des Bundestages, die eine Information über die Tagesordnung 3 Tage vor der Sitzung vorschreibt. Erweiterungen sind nur zulässig, wenn keine einzige Fraktion widerspricht, doch die Linke und die Grünen haben widersprochen. Der Widerspruch der Opposition zur Erweiterung wurde von den Regierungsfraktionen widerrechtlich ignoriert [97]. ↩

»Es stellt daher eine Verletzung von Rechten eines Abgeordneten dar, wenn dieser erforderliche Informationen so spät erhält, dass er nicht mehr in der Lage ist, sich fundiert mit diesen zu befassen und sich vor der Beratung oder Abstimmung eine Meinung zu dem Vorgang zu bilden.« — Bundesverfassungsgericht, Urteil vom 22. September 2015 - 2 BvE 1/11, 111 [98] ↩

Trotzdem ist die Verfassungsklage von Digital Courage gegen die Vorratsdatenspeicherung 2015 [99] umso wichtiger: Wenn wir starke Mittel aufgeben, weil andere versuchen, sie zu entwerten, verlieren wir an Handlungsmöglichkeiten. ↩

→ Kommentar zu Journalismus: Chancen für Mistkratzer [100] von DRadio Wissen [101].

Um die eigenen Informanten online wirklich zu schützen, können Journalisten mit ihnen über das Freenet-Project kommunizieren.

Dort kann niemand wissen, wer etwas bestimmtes geschrieben oder gelesen hat, aber es ist gesichert, dass die Veröffentlichende immer die gleiche ist.

Und entsprechend können Journalisten die Identität einer Informantin einmal offline prüfen und dann über Freenet in Kontakt bleiben. Die Informantin ist so selbst dann geschützt, wenn der Computer des Journalisten beschlagnahmt werden sollte.

Daher sollte Freenet-Kenntnis zum Handwerkszeug aller Journalisten gehören.

→ http://freenetproject.org [68]

Ich habe eine kleine Grafik erstellt, die die Google News/Trends zu Zensur [102] und die Zahl der Freenet [68]-Nutzer gegenüberstellt. Das Ergebnis ist sehr aussagekräftig:

Die zwei blauen Linien sind von Google Trends, oben die Anzahl der Suchanfragen, unten die Erwähnungen in Zeitungen. Die anderen Linien stammen von Freenet Graphs [104] mit Daten von Freenet Statistics [105] (die beiden Links brauchen ein lokal laufendes Freenet, um zu funktionieren).

Die rote Linie oben ist die Gesamtzahl unterschiedlicher anonymer Freenet-IDs, die in 15 Tagen mehrfach gesehen wurden. Die grüne Linie sind die IDs, die mindestens einmal in 5 Tagen gesehen wurden (alle 5 Stunden wird eine Stunde lang gesucht). Die Lila Linie zeigt die Anzahl der IDs, die in 7 Tagen mehr als einmal gesehen wurden (also mehr einmal oder mehr als fünf Stunden online waren). Die blaue zeigt das gleiche für 5 Tage. Und die rote Linie ganz unten zeigt die Anzahl von IDs, die in einer Stunde gesehen wurden. Das ist also die Zahl der Nutzer, die zu jeder Zeit online sind.

Die beiden wichtigsten Punkte, die mir daran auffallen: Als Google aufgehört hat, in China zu zensieren, ist die Zahl der regelmäßigen Freenet-Nutzer sprunghaft um knapp 2000 gestiegen (von 5000 auf 7000) und als Google seine chinesische Lizenz erneuert bekommen hat, begann ein fast 2 Monate anhaltendes langsameres aber insgesamt fast genauso starkes Wachstum von etwa 7000 auf 8200 Nutzer. Dass die Gesamtzahl der Nutzer in der gleichen Zeit nur etwas stärker gestiegen ist (von etwa 20000 auf etwa 22000, bzw. von 23000 auf 25000) deutet an, dass vor allem lange laufende Knoten dazugekommen sind.

Die Daten lassen also den plausiblen Schluss zu, dass Freenet spätestens seit April 2010 für seinen eigentlichen Zweck genutzt wird: Um in repressiven Staaten der Zensur zu entgehen. Freenet ist also bereits heute ein Garant der Redefreiheit für etwa 4000 Leute. Und so wie sich die westlichen Staaten zur Zeit entwickeln, kann es gut sein, dass es bald auch in in unseren Breiten als Garant der Redefreiheit notwendig sein wird. Wikileaks wurde effektiv ohne Anklage und Prozess zensiert, und anderen könnte es sehr leicht genauso ergehen.

Neuere Daten zeigen übrigens, dass auch die Zensur von Wikileaks einen deutlichen Zustrom von Nutzern brachte:

Immerhin gibt es die cables von Wikileaks inzwischen mindestens zweimal in Freenet :)

(der kleine Bruch in den Linien kommt übrigens nur von einem kurzzeitigen Ausfall des Statistikrechners. Freenet lief problemlos weiter)

Nachdem ich jetzt erzählt habe, was andere machen: Wie sieht es mit dir aus? Willst du mit einem eigenen Freenet-Knoten mithelfen, Zensur auszuhebeln? → http://freenetproject.org/download.html [107]

Die Installation geht schnell und schmerzlos. Das Netz braucht allerdings ein paar Stunden, um an Geschwindigkeit zu gewinnen (dein Knoten optimiert sich, solange du ihn laufen lässt, fortwährend). Wenn du dem Netzwerk helfen willst, schau, ob du deinen Knoten durchgehend laufen lassen kannst (mindestens 16 Stunden am Tag); dann funktioniert die Optimierung besser, du hast also auch höhere Geschwindigkeiten :)

Und wenn du ein paar Freunde hast, die auch mitmachen wollen, könnt ihr euch direkt über das Darknet [108] verbinden. Dadurch gewinnen eue Freenet-Knoten nochmal massiv an Sicherheit dazu, und wenn jeder von deinen Freunden nochmal zwei oder drei andere Freunde für Freenet gewinnen kann, habt ihr bald ein nur über Freunde verbundenes Netz, das auch von außen kaum mehr zu entdecken ist. Klickt einfach auf den „einen Freund hinzufügen [109]“-Link in euren jeweiligen Knoten, da steht alles erklärt (der Link hier führt direkt auf euren lokalen Knoten und funktioniert nur, wenn ihr schon ein Freenet lokal am laufen habt).

Viel Spaß in einer zensurfreien Welt!

| Anhang | Größe |

|---|---|

| freenet_graphs-2010-11-17-network_size-associated-google-trend.png [110] | 22.56 KB |

| freenet_graphs-2010-11-16-with_trend.png [103] | 321.32 KB |

| freenet_graphs-2010-11-17-network_size.png [111] | 28.75 KB |

| freenet_graphs-2010-11-16-with_trend_small.png [112] | 124.08 KB |

| freenet_graphs-2010-12-15-network_size.png [106] | 29.34 KB |

| freenet_graphs-2010-12-15-network_size_small.png [113] | 9.59 KB |

Kannst du in wenigen Worten beschreiben, warum mit Freenet sicher zu kommunizieren ist?

— Falk Flak

Bei Freenet gibt es zwei Arten sicher zu kommunizieren:

Du kannst dir ein Pseudonym erschaffen [114], unter dem du in Freenet-Internen Foren [86] schreiben und anderen Nutzern anonyme, aber spamgeschützte E-Mails [115] schreiben kannst. Die Daten werden dafür direkt zwischen Freenet Nutzenden über mehrere Schritte ausgetauscht, es gibt also keinen zentral kontrollierten Server. Du kannst Daten hochladen [116], die auch dann noch verfügbar sind, wenn du offline bist, aber nur für diejenigen, denen du den Link dazu gegeben hast.

Du verbindest dich direkt mit Freunden [73]. Von außen kann sichtbar sein, dass ihr euch kennt, aber nicht wann und über was ihr redet. Die Daten, die Freenet für den Normalbetrieb austauscht, sehen genauso aus wie Kommunikation zwischen dir und deinen Freunden, verdecken sie also.

Eine kurze Präsentation dazu: Freenet Nutzen: Technische Lösungen für freie Kommunikation im Internet [117]

Es gibt auch einen längeren Vortrag zu Freenet aus der Chaotischen Viertelstunde bei Noname e.V. [118]:

Sone ermöglicht twitter-ähnliche Kurznachrichten über Freenet [68]. Damit bietet es vollständig anonymes und skalierendes Microbloggen. Es ist noch im Beta-Stadium, funktioniert für mich aber bereits sehr gut.

(→ Setup auf English [120] - Freenet Social Networking Guide ←)

Zum Installieren braucht ihr ein laufendes Freenet → freenetproject.org [68]

Dann einfach das Plugin WoT aktivieren und Sone auf der Plugin-Seite [121] aus dem Freenet laden:

USK@nwa8lHa271k2QvJ8aa0Ov7IHAV-DFOCFgmDt3X6BpCI,DuQSUZiI~agF8c-6tjsFFGuZ8eICrzWCILB60nT8KKo,AQACAAE/sone/-1/sone-current.jar

Dazu benötigt ihr noch eine WoT-ID (erstellen [122]).

Meine öffentliche ID ist:

USK@6~ZDYdvAgMoUfG6M5Kwi7SQqyS-gTcyFeaNN1Pf3FvY,OSOT4OEeg4xyYnwcGECZUX6~lnmYrZsz05Km7G7bvOQ,AQACAAE/WoT/74

Ihr könnt sie im WoT eintragen auf WoT/KnownIdentities [123].

In Sone bin ich auf

http://127.0.0.1:8888/Sone/viewSone.html?sone=6~ZDYdvAgMoUfG6M5Kwi7SQqyS-gTcyFeaNN1Pf3FvY

Bei Fragen, oder sollte irgendwas nicht laufen, könnt ihr mich über GNU Social [124] oder über twitter [125] erreichen.

PS: Sone wird aktuell sehr schnell weiterentwickelt. Folgt einfach der „sone“ ID, um Neuigkeiten mitzubekommen → viewSone.html?sone=nwa8lHa271k2QvJ8aa0Ov7IHAV-DFOCFgmDt3X6BpCI [126]

PPS: Die Lizenz ist die GPLv3 [127] und der Quellcode ist unter https://github.com/Bombe/Sone/ [128].

| Anhang | Größe |

|---|---|

| 2011-04-06-freenet-sone.png [119] | 116.3 KB |

| 2011-04-06-freenet-sone_small.png [129] | 49.03 KB |

→ Auf Golem.de wurde heute ein … mäßig guter Artikel zu Freenet [130] veröffentlicht. Die Zusammenfassung ist „Hauptsächlich Schmuddelinhalte, viele von 2008, mehrere Minuten Ladezeit, begrenzter Speicherplatz und wenig Anonymität außer mit Darknet“. Das hier ist meine höfliche Antwort.

Update: Nachdem ich mich auf Twitter beschwert habe, hat der Autor versprochen [131] die im Artikel völlig fehlenden Kommunikationsprogramme zu erwähnen. Doch das einzige, was ich finde, ist die Zeile „So gibt es beispielsweise Foren (FMS), Microblogging-Dienste (Sone) oder Chat-Programme (FLIP), die nachgerüstet werden können.“ unter der Überschrift „Daten werden in Schlüsseln gespeichert“ - also da, wo niemand nach Kommunikationsprogrammen suchen würde. So sieht eine Minimalkorrektur aus, wenn man die Wirkung des Artikels nicht von Fakten trüben lassen will. Informieren, dass was fehlte? Änderungshinweis? Fehlanzeige. Nichtmal einen Kommentar im eigenen Forum war es wert.

Was im Beitrag fehlt sind die Bereiche, in denen Freenet-Nutzer sich praktisch austauschen: Die Foren (FMS), Microblogging (Sone) und Chat (FLIP).

Für neue Nutzer sind die nicht gleich sichtbar (Zusatzsoftware), aber sie sind der Grund, warum wenig in Blogs steht: In den Plugins und Foren findet die ganze Interaktivität statt.

Trotzdem listet Nerdageddon über 300 Seiten, die seit 2013 hochgeladen oder aktualisiert wurden, allerdings keine einzige von 2008 - ich weiß also nicht, woher die Information mit den alten Seiten kommt.

Wer Hintergrund will: Freenet Sozial Networking Guide [132] („soziale“ Anwendungen) oder Nerdageddon [133] (Seiten in Freenet)

Eine Ladezeit von Minuten für eine Webseite in Freenet habe ich schon lange nicht mehr erlebt. 5 bis 30 Sekunden trifft es eher. Wobei mit FLIP (Chat) 60s für eine komplette Round-Trip-Time reichen, also bis eine Antwort auf eine Frage eintreffen kann.

Der begrenzte Speicherplatz ist aktuell „etwa 140 Terabyte [134]“ und steigt automatisch wenn neue Leute dazukommen.

Und die begrenzte Anonymität in Freenet, weil es mit moderatem Aufwand möglich ist, die IPs aller Freenet Nutzer zu finden, gilt wie im Tor FAQ beschrieben [135] genauso auch für Tor. Das als „wenig Anonymität“ hervorzuheben ist damit eine offensichtliche Irreführung, die hoffentlich in zu großem Vertrauen auf Tor wurzelt.

Zusätzlich zu der im Artikel verlinkten Liste mit möglichen Schwachstellen [136] gibt es übrigens noch die allgemeine Security Summary [137] und die Opennet Attacks [138]. Aus der Offenlegung der für die Entwickler denkbaren Schwachstellen auf fehlende Anonymität zu schließen ist allerdings voreilig, solange diese Anonymität nicht mit anderen Diensten verglichen wird.

PS: Ich würde Golem um eine Richtigstellung bitten. Jeder Autor und jede Autorin ist natürlich frei, den Fokus eines Artikels zu wählen, aber sofort erkennbare Irreführungen sollten nicht sein. Das alles hier habe ich auch in den Kommentaren zum Artikel geschrieben, der Autor weiß es also spätestens jetzt.

PPS: Der Autor findet das nicht, weil das bei ihm so aussah. Meine Fragen zu Testmethode und Konfiguration wurden bisher ignoriert:

@zambaloelek [139] @golem [140] wie habt ihr es denn getestet?(dass Dateien von 2008 meist nicht mehr da sind ist zu erwarten - habt ihr neue getestet?)

— A. Babenhauserheide (@ArneBab) February 25, 2015 [141]@zambaloelek [139] @golem [140] wie viel Bandbreite habt ihr Freenet gegeben (Abschätzung davon: Wie viele Verbindungen hattet ihr? Über 20?)

— A. Babenhauserheide (@ArneBab) February 26, 2015 [142]PPPS: Die Aussage im Artikel „Es gibt auch kein einzelnes Darknet, sondern eine Vielzahl von Darknets, in denen sich Teilnehmer treffen, die sich gegenseitig vertrauen“ erweckt den Eindruck, die Darknets wären voneinander abgeschottet. Das stimmt so nicht: Auch wenn es möglich ist, viele kleine Darknets zu schaffen, ermöglicht es Freenet gleichzeitig, diese kleineren Darknets über das offene Netz zu verbinden. Wenn auch nur eine Person in dem Darknet eine Verbindung ins nicht versteckte Netz hält, können alle im Darknet auf alle Inhalte in Freenet zugreifen und auch Inhalte hochladen. Wenn genügend Leute Freenet nutzen, dürften die kleineren Darknets außerdem laut der immer wieder bestätigten Kleine-Welt-Hypothese [143] auf „natürliche Art“ verbunden werden: Die vereinen sich zu einem großen Darknet.

Nachdem die Politik immer mehr auf Zensur von allem möglichen drängt, gibt es die Gefahr, dass das internet zu einem vollständig kontrollierten Raum wird und Redefreiheit völlig verschwindet, weil Alle ihre Aussagen vor dem Onlinestellen selber auf mögliche Zensurgefahr prüfen - und damit zensieren.

Das hat mit der Impressumspflicht angefangen, die sagt, dass jede Seite ein Impressum tragen muss, obwohl der Betreiber für die Polizei sowieso leicht zu ermitteln ist.

Dann ging es weiter mit Abmahnwellen.

Und jetzt kommt die direkte und nicht prüfbare Zensur.

Da die Entwicklung nicht so aussieht, als könnten wir sie in den nächsten Jahren rückgängig machen, sollten wir eine Möglichkeit haben, unseren Protest gegen die Zensur in einer zensursicheren Umgebung zu organisieren.

Freenet [144] (das Programm, nicht der Provider) bietet dabei ein sicheres Baumhaus, in dem die Redefreiheit gewahrt bleibt. Es lebt auf den Rechnern der Beteiligten, und solange ein Beitrag Leute interessiert, kann er nicht entfernt werden. Gleichzeitig kann niemand herausfinden, von wem die Inhalte (Webseiten) geschrieben wurden und wer sie liest.

Wenn es im Darknet-Modus genutzt wird, kann außerdem niemand (ohne massiven Aufwand) herausfinden, ob jemand an Freenet teilnimmt, denn jeder kennt nur seine direkten Kontakte.

Und es ist frei lizensiert und für Windows, MacOSX und GNU/Linux verfügbar, so dass jeder sich an der Entwicklung beteiligen kann, wenn sie ihm wichtig ist (und er programmieren kann).

In anderen Ländern wurden schon zensurkritische Weblogs zensiert. Die Wahrscheinlichkeit ist recht hoch, dass das bei uns auch passiert.

(ich habe diesen Beitrag ursprünglich im Heise.de Forum geschrieben [145] - als Kommentar zu einem Beitrag, darüber, dass Zypries das Recht auf Privatkopie in Frage stellt und rechtlich durchsetzbare "Good-Internet-Kodices" will [146].

Mein Vortrag beginnt bei 5:56 [147].

Ich bin dabei, den Text zu transkribieren, aber es wird noch etwas dauern, bis ich fertig bin. Sobald ich fertig bin, gibt es das als Untertitel-Datei. Was ich bisher habe als Text:

(Es beginnt Wolfgang)

Unser jährlicher SUMA Award, den wir seit 7 Jahren vergeben,

soll Arbeiten oder Projekte im Internet auszeichnen, welche für die Zukunft der digitalen Welt Wesentliches leisten.

Nun ist natürlich die nächste naheliegende Frage, was ist denn wesentlich. Eine der Kernfragen der Menschheit.

Das ist sehr allgemein formuliert, und man muss es natürlich mit einem Wort spezieller formulieren.

Und da steht jedes Jahr ein anderes Thema im Vordergrund. Für das vergangene Jahr 2014 war die Ausschreibung definiert als

Ideen zum Schutz gegen Überwachung im Netz

Nun kann man Gottseidank sagen, dass es sehr viele sehr gute Ideen gegen Überwachung im Netz gibt.

Es gibt so viele gute Ideen, dass wir mit der Jury fast überfordert waren. Wir haben gut 50 Vorschläge gekriegt.

Und aus diesen vielen guten Vorschlägen auszuwählen, das hat länger gedauert als es je gedauert hat.

Ich will diese 50 jetzt aber nicht aufzählen und auch später nicht vorstellen.

Es kann auch gut sein, wenn die sich mal weiterentwickeln, dass die eine oder andere davon in späteren Jahren

nochmal zur Entscheidung ansteht und dann auch einen SUMA Award gewinnt.

Also wenn jemand unter ihnen zu den Einreichenden gehörte, behalten Sie das Projekt bitte im Auge.

Und wenn die Thematik wieder in die Richtung geht, schlagen Sie das Projekt nochmal vor.

Darüber hinaus sollte jeder wissen, dass Jeder oder Jede Projekte oder Arbeiten für den Award vorschlagen kann.

Das können eigene Arbeiten sein, das können aber auch andere Arbeiten oder Projekte sein, die sie einfach nur gut finden.

Wenn es unter die Thematik des Awards passt.

Auf der Webseite suma-awards.de (ich will jetzt nicht weiter rumklicken) kann man nachlesen, was die Bedingungen sind.

Der Preis ist mit 2500 Euro dotiertund SUMA e.V. wird den Preisträger auch in jeder erdenklichen Weise immateriell fördern.

Es lohnt sich also durchaus.

Nun also zum diesjährigen Preisträger.

Bisher hoffe ich mal, dass die Geheimhaltungspflicht hier durchgeschlagen hat und dass es keine Leaks oder Wikileaks gegeben hat.

Der Preisträger weilt unter uns aber wahrscheinlich ist er unerkannt.

Ich verrate ihn aber immer noch nicht ein bisschen spannend machen gehört dazu.

Gesucht war also für den Award ein Projekt, welches für die Zukunft der Digitalen Welt

Wesentliche Ideen zum Schutz gegen Überwachung bietet.

Und selbst wenn ich Ihnen jetzt den Namen sage werden die wenigsten wahrscheinlich was damit anfangen können.

Sie werden diesen Namen überhaupt nicht kennen. Und genau das will dieser Award ändern.

Denn dieses Projekt hat das gewaltige Potenzial gegen Überwachung im Netz.

Also der Preisträger heißt, und jetzt, wenn wir jetzt Musik haben, Musik an

Das Freenet Project

Was die Sache aber kompliziert macht.

Denn erstens ist das Freenet wirklich etwas kompliziertes

und zweitens segelt mehreres unter dem Namen Freenet.

Bei Wikipedia findet man 4 Bedeutungen des Wortes Freenet.

Zum Ersten gibt es einen Internet-Anbieter in Deutschland, Die Freenet Aktiengesellschaft. Die hat den Preis nicht gewonnen.

Zum Zweiten gibt es auch eine Funkanwendung, die auf gut Deutsch die Freifunknetze genannt werden. Auch die sind nicht Preisträger.

Drittens die Bedeutung des Wortes Freenet als weltweite Netz-Gemeinschaft des non-profit Internetzugangs. Auch nicht Preisträger.

Aber viertens gibt es ein peer-to-peer Netz unter der Addresse freenetproject.org und genau das, letzteres

Das peer-to-peer Netz Freenet Das erhält den SUMA-Award

Dieses Projekt wurde unabhängig voneinander von mehreren Personen in der Jury als Preisträger vorgeschlagen.

Ganz kurz, was ist das besondere daran?

Gleich kommt noch viel mehr, aber jetzt mal ganz kurz nur:

Freenet ist eine peer-to-peer Software, zentrale Server und ähnliche zentrale Strukturen werden konsequent vermieden.

Also Dezentralisierung, Redundanz, Verschlüsselung, und dynamisches Routing sind Wesensmerkmale.

Freenet wird als Freie Software unter GNU General Public Licens entwickelt

und das reguläre Internet wird nur als Übertragungsfunktionalität genutzt.

Es ist sozusagen ein eigenes Netz im Netz.

Wir kommen ja ganz allmählich vom Allgemeinen zum ganz Konkreteren.

Als die SUMA Award Jury den Preis beschlossen hatte, bestand eine Schwierigkeit darin, einen Repräsentanten diesen Netzes zu finden

Denn Freenet ist ja auch eine Art Darknet. Ein Netz, das vorwiegend unsichtbar für den Rest des Internet ist.

Die Verwendung von Klarnamen ist auch nicht selbstverständlich.

aber nach einigen Mühen ist es uns gelungen, in Deutschland jemanden zu finden

der uns in die Geheimnisse dieses Netzes einweihen kann.

Lieber Herr Babenhauserheide Bitte kommen Sie doch jetzt mal nach vorne.

Ich habe hier einen Briefumschlag in dem zwei wesentliche Dinge drin sind.

Einmal den SUMA Award

Zweitens vielleicht noch den Scheck mit dem Preisgeld.

Nun möchte ich selber auch noch viel mehr internes über das Freenet erfahren.

Dann werde ich jetzt aufmerksam zuhören.

(Hier übernimmt Arne)

Also erstmal danke für den Preis.

Ich hab lange überlegt, was ich dazu wirklich sagen könnte, aber ich finde ehrlich gesagt keine wirklichen Worte, die es beschreiben können.

Danke.

Das Preisgeld wird für uns wahrscheinlich ermöglichen, unseren Teilzeitentwickler, der am Web of Trust arbeitet

und damit einige der kritischen Dienste weiter voranbringt für ein bis zwei Monate zu bezahlen

dafür werden wir es auch verwenden zumindest vorraussichtlich

es geht also in die Gesamtspenden, die für das Freenet Projekt da sind, mit ein.

Diese E-Mail habe ich im September an viele meiner Freunde geschickt,12 weil ich gemerkt habe, dass ich elektronisch fast nichts Persönliches mehr geschrieben habe.3 Wenn ihr das gleiche Problem habt, fühlt euch frei, meinen Text anzupassen und an eure Freunde zu schicken. Einen mit minimalen Anpassungen verschickbaren Text findet ihr unter 2014-11-01-ueber-freenet-verbinden-mail.html [148].4

Die 6 eingerückten Absätze am Anfang enthalten die essenziellen Infos, wie ich sie für eine gute Freundin zusammengefasst habe. Die ursprüngliche Mail kommt danach.

Die Kurzform ist: Ich zensiere inzwischen meine Mails, sogar wann ich wem schreibe - nicht mehr nur aus Vorsicht, sondern auch emotional motiviert.

Freenet ermöglicht es, unsichtbare Nachrichten zu schreiben. Es ist zwar sichtbar, dass eine Verbindung besteht, aber nicht wie und wann sie genutzt wird. Und wenn es v.a. dafür genutzt wird, braucht es auch wenig Leistung.

Der Rest der Mail zeigt nur, wie es geht:

- Auf https://freenetproject.org [80] Freenet herunterladen und installieren,

- im Wizard „nur Freunde“ wählen und dann

- auf http://127.0.0.1:8888/addfriend/ [109] den Textblock5 in das Textfeld kopieren.

- Dann mir einfach schicken, was Freenet auf der Seite hier zeigt: http://127.0.0.1:8888/friends/myref.txt [149] (an eine Mail anhängen oder einfach in den Text der Mail kopieren)

Sobald ich das bei mir eingetragen habe, sind wir verbunden. Wir können uns dann einfach über die Freundesseite schreiben:

- Schreiben: http://127.0.0.1:8888/friends/

- Lesen: http://127.0.0.1:8888/alerts/

Hi,

Ich kommuniziere mehr und mehr über Freenet,6 v.a. mit Darknet-Kontakten, also Leuten, die ich persönlich kenne. Und das würde ich auch mit euch gerne machen. Dabei wird nämlich komplett verborgen, dass wir uns überhaupt unterhalten: Jede Nachricht untereinander wird in der allgemeinen Verschlüsselten Kommunikation von Freenet versteckt.

Wenn euch das schon überzeugt und ihr keine 2 Seiten Begründung lesen wollt, springt einfach vor zu Freenet Installieren: Uns zu verbinden braucht nur 5 Minuten und eine Antwort per E-Mail.

Letzte Woche habe ich die Kommunikation über Freenet genutzt, um mit anderen Freenet-Unterstützern an einem Artikel zu schreiben, der “confidential” sein sollte - also wirklich vorher noch nicht veröffentlicht. Dadurch fielen die meisten unserer üblichen Kooperationsmöglichkeiten weg: Piratepad (das ist ganz öffentlich), E-Mail (da ist öffentlich, dass wir gemeinsam an etwas arbeiten - Metadaten halt), IRC (öffentlich), auch alle Web-Kooperations-Dienste (effektiv öffentlich), usw.

Das Dokument einfach in Freenet hochzuladen und dann per node-to-node Nachricht (N2N) auszutauschen hat dagegen sehr gut funktioniert.

Leider sind das aber vor allem Leute, mit denen ich technisches zusammen mache. Gemeinsames Basteln an Kreativem und Unterhaltungen zu Kreativem fehlen da bisher fast völlig.

Deswegen fände ich es toll, wenn wir uns über Freenet verbinden könnten. Wenn wir im reinen Darknet-Modus arbeiten braucht es wenig Leistung und wenig Bandbreite, bietet aber schon alles, was wir brauchen, um unsere Kommunikation komplett zu verstecken. Es kann zwar noch viel mehr als das, aber es ist dieses für Freenet sehr grundlegende Feature, das mir im normalen Netz fehlt: Ich kann euch endlich wieder völlig unsichtbare Nachrichten schicken.

In E-Mails würde ich dagegen zum Beispiel nichts über Sachen schreiben, die mich bei der Arbeit stören. Da könnte ich das auch gleich auf meine Webseite stellen. Das ist zwar objektiv gesehen etwas übertrieben, entspricht aber inzwischen meinem Gefühl was Kommunikation angeht - und entsprechend wenig verwende ich E-Mails (u.ä.) für persönliche Kommunikation.

Frei mein Selbst in der Öffentlichkeit zu leben ist ein inhärenter Widerspruch, solange es auch nur einen einzigen intoleranten Menschen gibt. Offline haben wir drei Möglichkeiten:

- Ich kann in der Öffentlichkeit Frei sein, wenn ich ein Pseudonym verwende.

- Ich kann mein Selbst in der Öffentlichkeit leben, wenn ich mein eigenes Wesen ausreichend einschränke.

- Oder ich kann Frei mein Selbst leben, solange ich unter Freunden bin.

Im Netz haben die meisten Leute nur die Zweite Möglichkeit. Freenet gibt uns 1 und 3 zurück: Pseudonyme und vertrauliche Kommunikation unter Freunden.

Wenn ihr euch über Freenet mit mir verbinden wollt, geht einfach auf https://freenetproject.org [80] und drückt auf den grünen Install-Knopf.

Klickt euch dann wie üblich durch den Installer. Am Ende sollte euer Browser aufspringen und den Freenet Einrichtungs-Assistenten zeigen.

Ihr habt hier zwei Möglichkeiten:

Dann klickt euch durch die Warnungen (ja, ihr kennt mindestens eine Person, die Freenet verwendet) und wählt jeweils entweder die normale Antwort (wirklich „normal“ genannt) oder die vorausgewählte. Wenn ihr mit dem Assistenten durch seid, wird Freenet sich beschweren, dass ihr noch keine Freunde habt. Das sollten wir schnell ändern.

Ladet euch erst den Anhang "noderef-arne.txt" meiner E-Mail runter.8 Dann geht auf http://127.0.0.1:8888/addfriend/ [109], wählt die Datei aus und klickt auf den Knopf “hinzufügen”. Abschließend ladet von der gleichen Seite die Datei „Meine Knotenreferenz“ herunter ( http://127.0.0.1:8888/friends/myref.txt [149] ) und schickt sie mir per Mail. Sobald ich die Datei bei mir hinzugefügt habe, verbinden sich unsere Rechner, und wann immer wir beide online sind, können wir wirklich versteckte Nachrichten austauschen.

Um mir dann eine versteckte Nachricht zu schicken, geht einfach auf http://127.0.0.1:8888/friends/ [150] und klickt auf meinen Namen: Damit beginnt ihr eine node-to-node Nachricht (N2N). Wenn ihr mir eine Datei schicken wollt, klickt auf Filesharing->Upload a File ( http://127.0.0.1:8888/insertfile/ [151] ) und ladet sie als “canonical key” hoch. Dieser Upload ist für die Außenwelt unsichtbar. Sobald er fertig ist, schickt mir einfach den Link per node-to-node Nachricht (N2N) (der Link wird in den uploads als CHK@... gezeigt).9

Ich hoffe, dass möglichst viele von euch dabei sind!

(natürlich könnt ihr euch untereinander auf die gleiche Art verbinden)

Liebe Grüße,

Arne

PS: Zusätzlich zu den einfachen N2N-Nachrichten hat Freenet eine ganze Reihe Plugins für größere Interaktivität - Foren, Microblogs, usw. Viele davon brauchen das Web of Trust plugin für Spamverhinderung, und das frisst zur Zeit noch viel Leistung. Wenn ihr keine öffentlichen Pseudonyme braucht, könnt ihr es einfach aus lassen. Dann bleiben auch Laptop-Lüfter leise :)

Wenn ihr diese Mail an eure Freunde schicken wollt, um euch mit ihnen zu verbinden, könnt ihr einfach meinen Text kopieren und an die E-Mail eure „noderef“ einfügen.

Einen mit minimalen Anpassungen verschickbaren Text findet ihr unter 2014-11-01-ueber-freenet-verbinden-mail.html [148]

Solange ihr Freenet [80] am Laufen habt, könnt ihr eure noderef jederzeit von http://127.0.0.1:8888/friends/myref.txt [149] herunterladen. Um Verwirrung zu vermeiden, benennt sie am Besten als noderef-[EUER_NAME].txt.

Wenn ihr bessere Texte dafür schreibt als den hier, wäre es toll, wenn ihr sie mir per Mail schickt [75] - und mir erlaubt, sie hier zu veröffentlichen, damit andere sie finden und verwenden können.

Natürlich wäre es besser, diese E-Mail zu verschlüsseln und sicherzustellen, dass wir eine sauber Kette von Signaturen haben. Aber das ist nur notwendig, wenn wir verstecken wollten, dass wir Freenet nutzen. Um zu verstecken, wann wir uns unterhalten, ist es nicht notwendig. Wir können stattdessen einfach irgendwann mal prüfen, ob der Identity-Schlüssel unserer Noderefs wirklich richtig ist (steht in der ersten Zeile der noderef). Wenn nicht, hat jemand unsere E-Mails abgefangen und geändert. Ich halte es allerdings für sehr unwahrscheinlich, dass das passiert: Das wäre die nächste tolle Story for Panorama und würde allen Überwachungsgegnern massiven Zündstoff geben. Als Panorama die Überwachung von Tor-Nutzern aufgedeckt hat, war das für die Überwacher schmerzhaft:

Quellcode entschlüsselt: Beweis für NSA-Spionage in Deutschland [152]

Abfangen und verändern der E-Mails von normalen Bürgern würde vermutlich noch mehr einschlagen. Das wäre ein aktiver Bruch des Postgeheimnisses und ein Eingriff in die Privatsphäre. Und natürlich auch eine Urheberechtsverletzung ☺ (mir als altem Tauschbörsennutzer macht es immer wieder Spaß, auf irrigen Paradoxa herumzureiten, in die sich ein Staat mit einem zum alleinigen Maßstab erkorenen Urheberrecht bringt ☺) ↩

Genauer gesagt habe ich die Mail an diejenigen meiner Freunde geschickt, bei denen ich denke, dass ich sie nicht verschrecke, wenn das System nicht gleich richtig funktioniert. ↩

Danke NSA, GCHQ, BND und wer sonst noch alles überwacht. Eure normative Zensur funktioniert. Die Schere im Kopf ist da, zumindest bei mir. Und ich hasse das. Deswegen ergreife ich Maßnahmen dagegen. ↩

Die Mail an Freunde sollte eine “noderef” im Anhang haben. Wenn ihr Freenet [80] am Laufen habt, könnt ihr eure noderef jederzeit von http://127.0.0.1:8888/friends/myref.txt [149] herunterladen. Um Verwirrung zu vermeiden, benennt sie am Besten als noderef-[NAME].txt - immerhin werden Leute hoffentlich viele davon austauschen. ↩

Ausge-X-te Version meines Textblocks (steht in der Mail)

identity=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

lastGoodVersion==XXXXXXXXXXXXXXXXXXXXXXX

location==XXXXXXXXXXXXXXXXXXXXXXXX

myName=ArneBab

opennet=false

sig=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

sigP256=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

version==XXXXXXXXXXXXXXXXXXXXXXX

ark.number=XXXX

ark.pubURI=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

auth.negTypes==XXXXXX

dsaGroup.g=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

dsaGroup.p=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

dsaGroup.q=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

dsaPubKey.y=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

ecdsa.P256.pub=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

physical.udp==XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

End ↩

Freenet [80] ist freie Software und wird seit 14 Jahren entwickelt - bleibt uns also vermutlich erhalten. Eine Kurzfassung seiner Möglichkeiten findet ihr in den Folien [118] zu einem Vortrag beim Chaostreff Heidelberg (Info [153], Video [154]). ↩

Plugins können die Rechnerlast erhöhen, v.a. das Web of Trust. Das Web of Trust bietet dezentrale Spamvermeidung, braucht aber zur Zeit noch viel Rechenzeit. Wenn ihr keine öffentlichen Pseudonyme braucht, könnt ihr es einfach aus lassen. Dann bleiben im Darknet-Modus auch Laptop-Lüfter leise :) ↩

noderef ist die Kurzform von Node Reference, also eine Datei, die auf einen Knoten des Freenet-Netzes verweist. Euer Freenet kann mit diesem Verweis versuchen, sich zu mir verbinden. Dann prüft allerdings mein Freenet, ob es auch einen Verweis auf euren Knoten gespeichert hat. Wenn ja, bestätigt es die Verbindung. Unsere Rechner wissen also, mit wem sie reden wollen und reagieren nur auf Kontanfragen, wenn sie selbst einen Verweis auf den anderen Rechner in der Liste ihrer Freunde haben. ↩

Wenn wir nicht beide online sind, wird die Nachricht normalerweise in eine Warteschlange eingereiht und übermittelt, sobald beide online sind. Das klappt aber leider nicht immer (wenn beide offline gehen, kann die Nachricht verschwinden). Uns sollte das nicht treffen, weil mein Freenet fast immer online ist. ↩

| Anhang | Größe |

|---|---|

| 2014-11-01-ueber-freenet-verbinden-mail.txt [155] | 13.53 KB |

| 2014-11-01-ueber-freenet-verbinden-mail.html [148] | 14.06 KB |

Beispiel-E-Mail mit der ich meine Freunde1 zu Freenet [80] einlade. Fühlt euch frei, sie zu verwenden und weiterzugeben - gerne auch eure eigenen Fassungen.

Freenet ermöglicht es uns, unsichtbare Nachrichten zu schreiben.2 Zusätzlich kannst du darüber mit Pseudonym3 schreiben. Warum das wichtig ist habe ich in einer Präsentation zum SUMA-award festgehalten: Freenet nutzen: Technische Lösungen für freie Kommunikation im Internet [156] (ab Folie 4 - ab Folie 7 praktische Lösungen)

Um dich mit mir zu verbinden:

Sobald ich den Text dann auch bei mir eingetragen habe, sind wir verbunden. Wir können uns von da an einfach über die Freundesseite schreiben:

Diese Nachrichten sind echt vertraulich: Niemand kann sehen was, wann oder ob wir uns geschrieben haben, weil der normale Datenaustausch von Freenet unsere Nachrichten maskiert.

¹: Wenn du willst, dass Freenet schneller ist, kannst du stattdessen "(auch) mit Fremden verbinden" wählen. Das ist nicht so sicher aber viel praktischer :) - und unsere Nachrichten sind immernoch wirklich vertraulich.

²: Hier ist der Textblock für das Textfeld auf http://127.0.0.1:8888/addfriend/ :

identity=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

lastGoodVersion==XXXXXXXXXXXXXXXXXXXXXXX

location==XXXXXXXXXXXXXXXXXXXXXXXXXX

myName=ArneBab

opennet=false

sigP256=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

version==XXXXXXXXXXXXXXXXXXXXXXX

ark.number=XXXX

ark.pubURI=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

auth.negTypes=10

ecdsa.P256.pub=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

physical.udp==XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

End

(in der E-Mail stehen anstelle der X die entsprechenden Werte)

Liebe Grüße,

Arne

PS: Klartextfassung, die du direkt in E-Mails kopieren kannst (du musst nur den Textblock durch das ersetzen, was Freenet dir unter http://127.0.0.1:8888/friends/myref.txt zeigt):

Freenet ermöglicht es uns, unsichtbare Nachrichten zu

schreiben. Es ist zwar sichtbar, dass eine Verbindung

zwischen uns besteht, aber nicht wie, wann und wofür sie

genutzt wird.

Zusätzlich kannst du darüber mit Pseudonym

schreiben. Warum das wichtig ist habe ich in einer

Präsentation zum SUMA-award festgehalten:

http://www.draketo.de/proj/freenet-funding/suma-slides.pdf (ab

Folie 4 - ab Folie 7 praktische Lösungen)

Um dich mit mir zu verbinden:

1. Lade auf https://freenetproject.org Freenet herunter

und installiere es,

2. wähle im Wizard, der dann aufgeht, „nur Freunde“¹ und

3. kopiere unter http://127.0.0.1:8888/addfriend/ den

Textblock am Ende meiner E-Mail² in das Textfeld.

4. Schick mir dann den Text, den Freenet auf dieser Seite hier

zeigt: http://127.0.0.1:8888/friends/myref.txt (häng die Datei an

eine E-Mail an oder kopier’ den Ihnalt einfach in den Text der

E-Mail)

Sobald ich den Text dann auch bei mir eingetragen habe, sind wir

verbunden. Wir können uns von da an einfach über die

Freundesseite schreiben:

* Schreiben: http://127.0.0.1:8888/friends/

* Lesen: http://127.0.0.1:8888/alerts/

Diese Nachrichten sind echt vertraulich: Niemand kann sehen

was, wann oder ob wir uns geschrieben haben, weil der normale

Datenaustausch von Freenet unsere Nachrichten maskiert.

¹: Wenn du willst, dass Freenet schneller ist, kannst du

stattdessen "(auch) mit Fremden verbinden" wählen. Das ist

nicht so sicher wie nur Verbindungen zu Freunden aber viel

praktischer :) - und unsere Nachrichten sind immernoch

wirklich vertraulich.

²: Hier ist der Textblock für das Textfeld auf

http://127.0.0.1:8888/addfriend/ :

identity=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

lastGoodVersion==XXXXXXXXXXXXXXXXXXXXXXX

location==XXXXXXXXXXXXXXXXXXXXXXXXXX

myName=ArneBab

opennet=false

sigP256=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

version==XXXXXXXXXXXXXXXXXXXXXXX

ark.number=XXXX

ark.pubURI=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

auth.negTypes=10

ecdsa.P256.pub=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

physical.udp==XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

End

Liebe Grüße,

Ich lade Leute zu Freenet ein, die ich (a) aus anderen Gruppen kenne und bei denen ich (b) nicht denke, dass sie ihren Freenet-Knoten hacken würden, um mich auszuspionieren. Dazu gehören langjährige Freunde, Arbeitskollegen, Vereinsmitglieder, Leute die ich schon lange aus Online-Spielen oder -Foren kenne, usw. Etwas Interesse für ihre Privatsphäre müssen sie logischerweise auch haben. ↩

Unsichtbare, vertrauliche Nachrichten zwischen Freunden heißen in Freenet node-to-node Nachrichten (N2NTM). Es ist bei diesen Nachrichten zwar sichtbar, dass eine Verbindung zwischen uns besteht, aber nicht wie, wann und wofür sie genutzt wird. ↩

Pseudonym heißt, dass du eine anonyme Identität hast, mit der du wiederholt schreiben kannst. Andere wissen nur, dass du beim zweiten Artikel der oder die Gleiche bist wie beim Ersten, aber nicht wer du bist. ↩

→ Kommentar [157] zu Freie Schriften – Anspruch und Wirklichkeit [158] von Gerrit.

Danke für die Zusammenfassung.

Ich würde gerne die Lizenzprobleme, die andere hier kurz erwähnt haben, nochmal hervorheben.

Wir haben zu zweit Stunden gebraucht, um auch nur eine Sammlung von 12 echt freien Schriften zu finden, die für unser Rollenspiel [159] tauglich sind.1 Und das auch nur dank Font-Squirrel.

Frei heißt dabei explizit: Kompatibel zur GNU GPL.

Am Ende läuft das alles auf BSD oder GPL lizensierte Schriften hinaus. Alles mit einer Custom-Lizenz ist no-go. „Freeware-Schriften“ (will heißen „gefunden aber keine Lizenz auffindbar“) gehen auch nicht.

Ich habe bei einer von denen mal selbst recherchiert und das Ergebnis war, dass der Autor sagte „nutzen ja, aber weitergeben auf keinen Fall“…. Will heißen: Tolle Schrift gefunden, tolle Schrift gelöscht. Zum Glück noch nicht im Versionsverwaltungssystem eingecheckt, sonst hätte ich echte Probleme gehabt (Paranoia zahlt sich aus)…

Im Endeffekt fehlten dann bei dem echt freien Hattori Hanzo noch deutsche Umlaute und das „ß“, so dass ich selbst Hand anlegen musste - als Hobby-ist leider keine ganz einfache Aufgabe, und ich bin sicher, dass Schriftkennern direkt auffallen wird, dass das „ß“ nicht perfekt in den Schriftstil passt.

Aber wir brauchten nutzbare, schöne und lesbare Schriften, und die ganzen MS core- und Apple-„ist doch toll, wenn eure Nutzer auch einen Mac haben“-Schriften sind leider zwar hochqualitativ aber unfrei und damit noch stärker no-go als Schriften mit unklarer Lizenz.

→ Kommentar zum Artikel Open Source ist tot [161] von Stefan Wienströer, in dem er sich über anmaßende Benutzer beklagt, die von ihm gratis Telefonsupport fordern….

Hi Stefan,

Lass dich bitte von so ein paar Idioten nicht unterkriegen. Wenn ich ein Programm geschrieben hätte, das so viele Leute toll finden, dass sogar Leute dabei sind, die Telefonsupport wollen, würde ich einfach antworten: „Du willst Telefonsupport? Kein Ding: 20€ die Stunde, dann machen wir das. Verfügbar Montags und Donnerstags 18:30 bis 20:00 Uhr“.

Die Leute kriegen schließlich auch was dafür, und wenn du erstmal so weit bist, dass Leute dein Programm kommerziell einsetzen, hast du einen Weg, um damit Geld zu verdienen: Für diejenigen ist es dann nämlich bares Geld wert, dass dein Programm immer besser wird.

Ich hatte allerdings gerade die andere Situation: Ich schreibe mit ein paar anderen ein freies Rollenspielsystem und wollte zum Gratisrollenspieltag einen Flyer dazu rausbringen. Da ich selbst schlecht die ganzen Druckkosten stemmen konnte, habe ich einfach rumgefragt, ob mich jemand unterstützen könnte und binnen 4 Tagen waren über 200€ an Spenden zusammen.

Klar ist das nicht genug, um davon zu leben, aber es zeigt, dass Leute bereit sind, freie Projekte mit Geld zu unterstützen: 1w6.org/flyer/graswurzel2012 [162]

Und ich stehe damit nicht alleine: Drei weitere Hobby-Rollenspielentwickler haben das auch gemacht und ähnliche Unterstützung erlebt.

Im Endeffekt denke ich, dass freie Software einfach andere Finanzierungsstrukturen braucht. Vielleicht ein halbjährliches Projekt bei Startnext, um die nächste Entwicklungsphase zu finanzieren.

Das ist zum Beispiel, wie sich pypy finanziert: Sie sammeln Spenden für große neue Features (aktuell: automatische parallelisierung, numpy, python3 - alle drei wurden gestartet, nachdem sie zu 30% finanziert waren): pypy.org/py3donate.html [163]

Klar, dafür braucht man eine kritische Masse. Aber um die zu erreichen, ist freie Lizensierung vermutlich der beste Weg.

"Mit dem GNU Hurd können Nutzer alles in ihrem System ändern, das niemand anderen beeinträchtigt."

Und das ist eine Möglichkeit, Freiheit in einer Gemeinschaft zu definieren: "Mach was du willst, solange du damit niemand anderem schadest."

Im Gegensatz dazu benötigen die meisten aktuellen Systeme (GNU/Linux, MacOSX, Windows, ...) root Zugang um z.B. ein neues Dateisystem zu installieren.

Bevor der Einwand kommt: Ich kenne FUSE, und ja, damit ist auch vieles möglich. Der Unterschied ist, dass FUSE auf Linux aufgesetzt ist, während translators im GNU/Hurd tief in's Design integriert sind. D.h. sie fühlen sich deutlich eleganter an. Und inzwischen können sie auch in Lisp geschrieben werden :)

Zusätzlich ermöglichen es subhurds, Prozesse in Umgebungen mit anderen Rechten zu starten, so dass z.B. gefährliche Programme abgeschottet werden können.

Und ich kann einem Programm, das bestimmte Rechte braucht, diese Rechte einfach geben während es läuft (addauth -p PID -g GRUPPE). "Verdammt, ich bin nicht in der Drucker-Gruppe" => "sudo addauth -p APP -g printer".

Ich selbst hacke nicht auf Kernelebene (eigentlich sollte hier kein "noch" rein, aber das Leben spielt manchmal seltsame Spiele ´;) ), aber ich starte meine Rechner nicht allzu gerne neu, und ich mag es, einfach ein neues Dateisystem mounten zu können, und ich mag auch einige der verrückteren Dinge, die mit dem GNU/Hurd möglich sind (Ideen für Nischen [164]).

Was ich bisher im GNU/Hurd mache ist v.a. Zeug wie die Suche nach Nischen für den Hurd [164] (mit vielfachem Dank an das KDE Marketing Team [165], von dem ich einige der Dinge gerlernt habe, die ich hier nutze! Schaut doch mal bei ihnen vorbei [166]) und der Hurd GSoC 2008 code_swarm [167].

Meine Freiheit ist mir wichtig, im Leben und in Tech, und der GNU/Hurd ist ein Schritt in Richtung Freiheit.

-> GNU/Hurd [168]

Das eigentlich Schlimme an DRM (Digitaler Rechte Minimierung) ist nicht (nur), dass es vielleicht Inhalte geben könnte, bei denen der Künstler entscheidet, wie sie genutzt werden dürfen, sondern dass zur Umsetzung von DRM der Computer mit dem die Inhalte genutzt werden können, vollständig kontrolliert werden muss.

Und damit müssen alle Computer vollständig kontrolliert werden, damit bei ein paar Inhalten die Künstler komplett kontrollieren können, was mit ihnen passiert.

Werden sie das nämlich nicht, dann wird das DRM immer umgangen werden, und sei es durch den Anschluss eines Kassettenrekorders an den Audioausgang (auch das planen sie übrigens zu verhindern. Dann haben Computer keine normalen Audioausgänge mehr, sondern nur noch digitale Ausgänge, bei denen bei jedem Vorgang erst geprüft wird, ob das Gerät auch für die Nutzung mit diesem Rechner und diesen Inhalten zugelassen ist).

Und das Recht, darüber zu bestimmen was ich tun kann, sollte eigentlich niemand haben.

Es geht aber noch einen Schritt weiter.

Wenn nämlich DRM implementiert wird, dann darf es keine freien Geräte mehr geben, die sich auf irgendeine Art mit einem unfreien Gerät verbinden können. Das heißt: Damit DRM funktioniert muss es illegal gemacht werden, mit GNU/Linux an geschützte Medieninhalte zu kommen (weil die Lizenz unter der der größte Teil von GNU/Linux steht, die GNU Public License, es nicht erlaubt, dem Nutzer bestimmte Nutzungsmöglichkeiten der Software zu verbieten).

Also muss Freie Software von jeglicher "geschützter" Kommunikation ausgeschlossen werden, zum Beispiel indem es verboten wird, Inhalte mit anderen als den erlaubten Programmen zu öffnen.

Also dürfte ich irgendwann keine Word Dokumente mehr öffnen.